Słowem wstępu...

Wazuh to niezawodne środowisko monitorujące nasze serwery. Pomaga w wykryciu wszelkich prób włamania oraz ataków na naszą infrastrukturę. Pozwala również na automatyczną odpowiedź, co sprawia że możemy szybciej zareagować by ochronić nasze dane.

W dzisiejszym artykule przedstawię Ci w jaki sposób można monitorować własne ścieżki logów dla serwera apache i tym samym nadpisać konfigurację domyślną. Dodatkowo na końcu przeprowadzimy również krótki test bezpieczeństwa.

Zaczynamy... :)

Konfiguracja

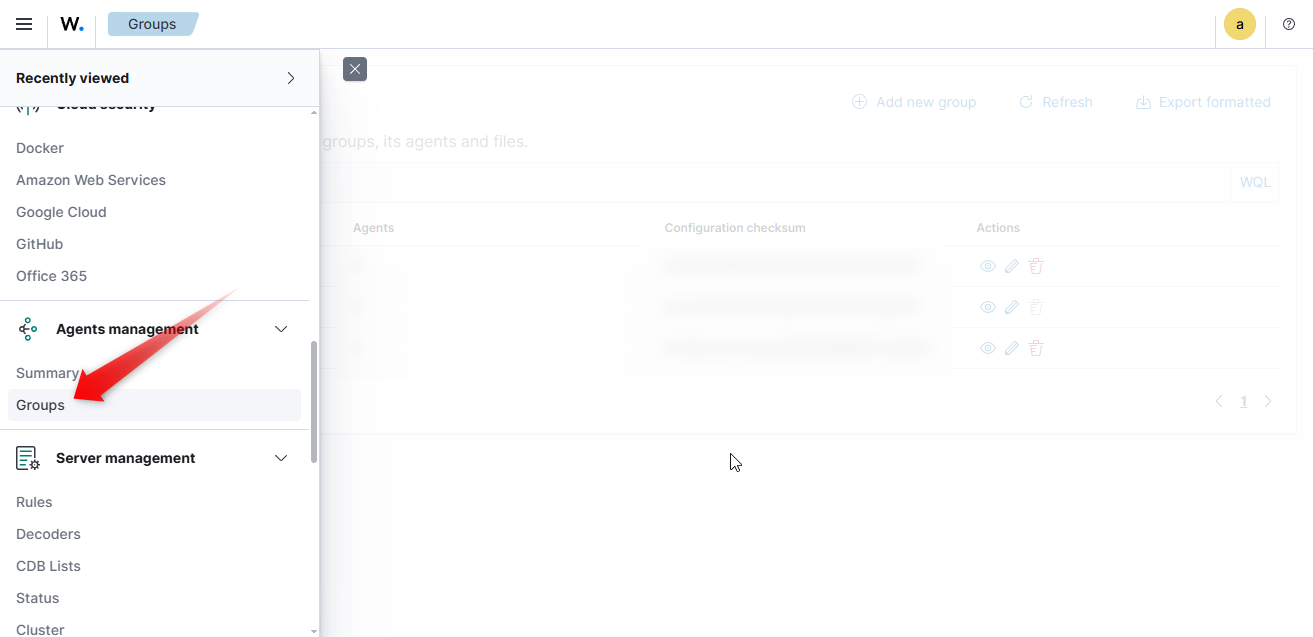

Na samym początku przechodzimy w globalne ustawienia wszystkich grup agentów na naszym serwerze.

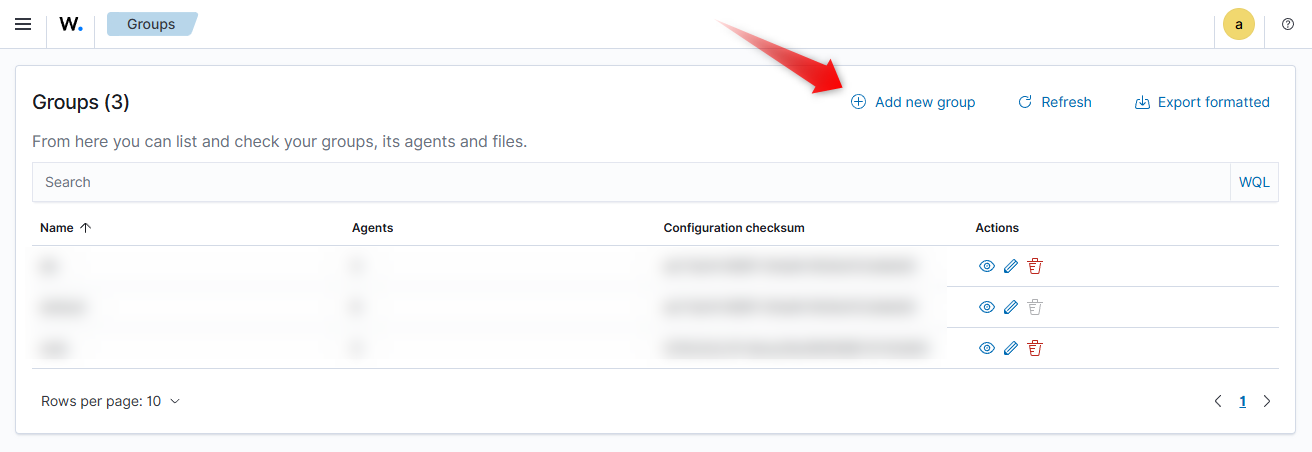

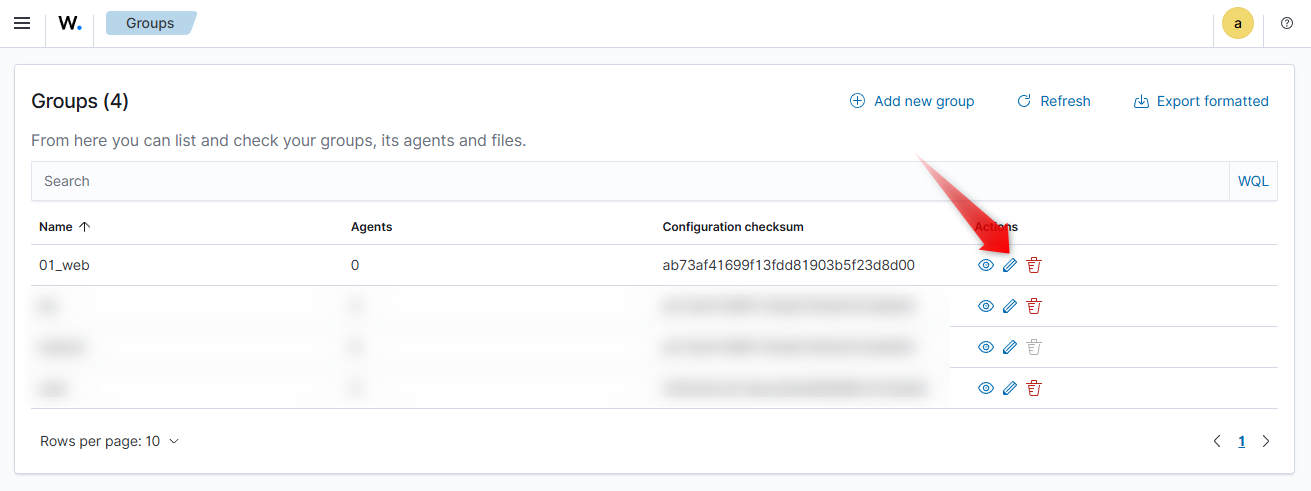

Gdzie dodajemy nową grupę, która będzie kontenerem na nasze hosty. W tym przypadku zbierzemy, w jedno miejsce wszystkie nasze serwery aplikacyjne.

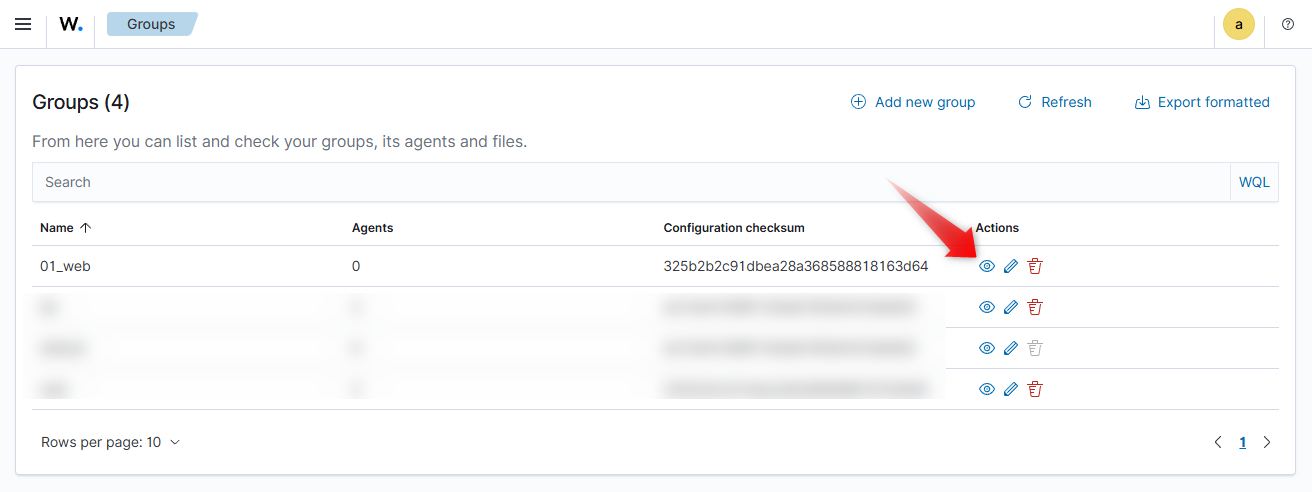

Następnie wchodzimy w ustawienia dodanej przez nas grupy. Możemy to zrobić poprzez ikonę podglądu, celem wybrania obsługujących ją hostów.

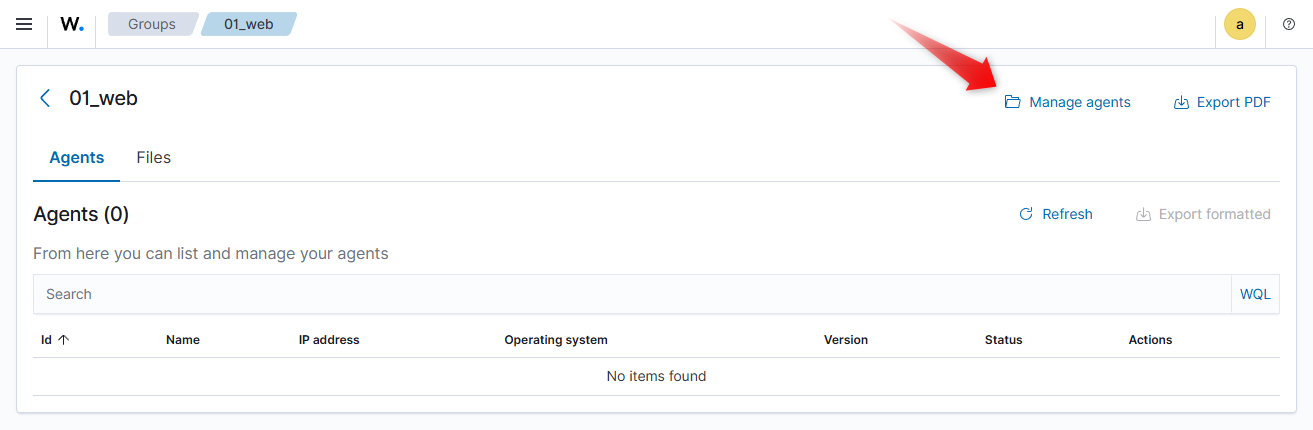

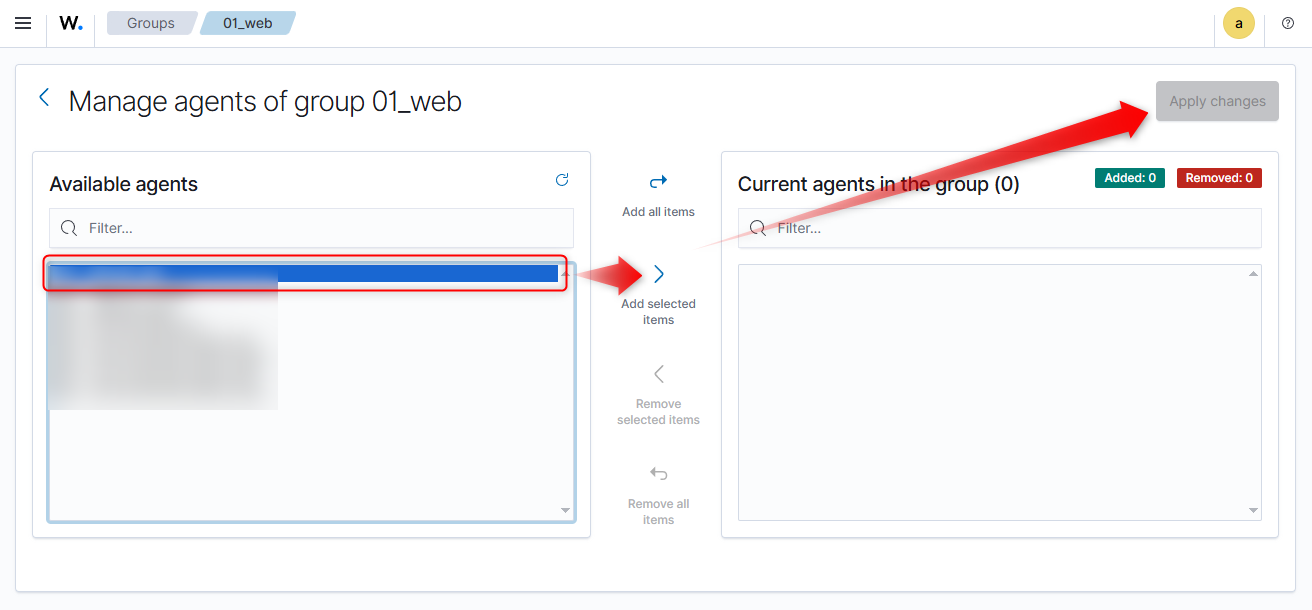

Po czym wybieramy zarządzanie agentami.

W których wybieramy jakie hosty chcemy dodać do grupy.

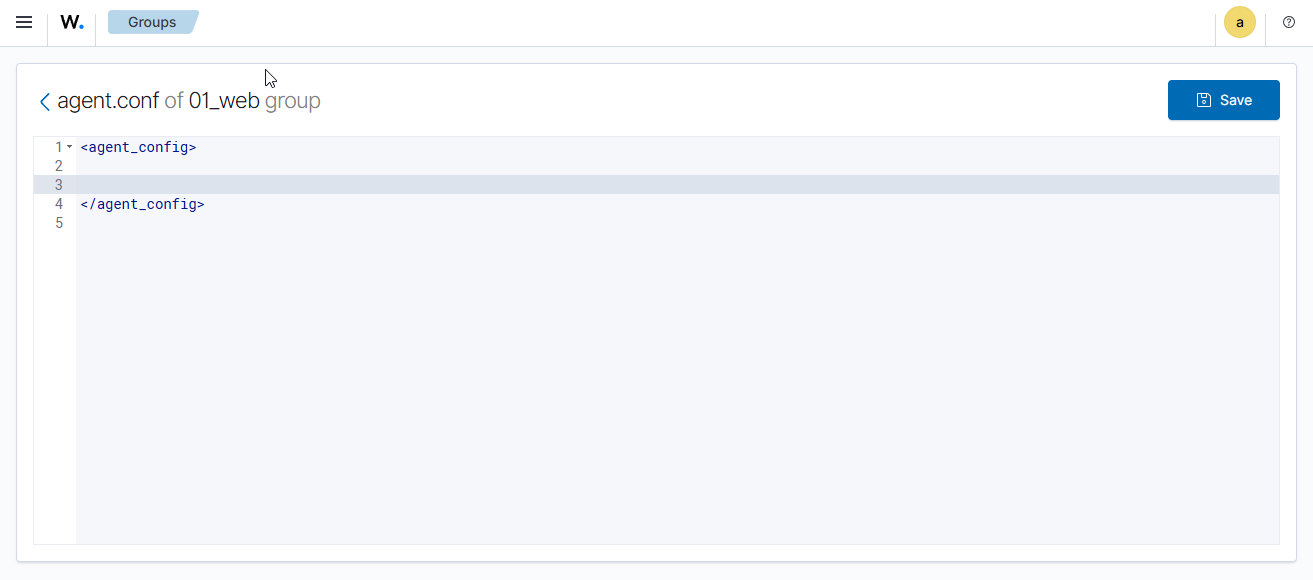

Po czym wracamy do ekranu z grupami i wchodzimy w ustawienia, aby dodać naszą niestandardową konfigurację pod logi apache.

Wklejamy poniższą konfigurację (która sprawi że skorzystamy z wszystkich logów w katalogu /var/log/httpd/*) w okno konfiguracyjne.

<agent_config>

<localfile>

<log_format>apache</log_format>

<location>/var/log/httpd/*</location>

</localfile>

</agent_config>

*Nadmienię również, że wszelkie zmiany mogą również się odbywać przez zakładkę "files".

Po zapisaniu, nasze ustawienia zostaną automatycznie zsynchronizowane na wszystkie serwery w danej grupie. Możemy również sprawdzić fizycznie, czy na docelowym serwerze w pliku /var/ossec/etc/shared/agent.conf, pojawiła się nasza konfiguracja.

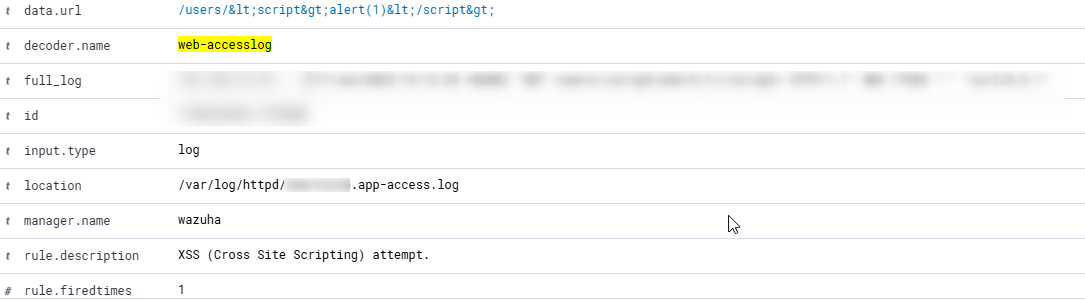

Testy

Teraz możemy przetestować, czy zostanie wykryty atak XSS. Możemy to zrobić wywołując stronę www np po przez konsolę. Użyjemy do tego przykładowe parametry z Owasp Top Ten. Po wywołaniu złośliwego adresu url, w zakładce "discovery", możemy znaleźć log z naszego testu, razem z zgłoszeniem go jako próba ataku.

curl "https://example.com/users/<script>alert(1)</script>

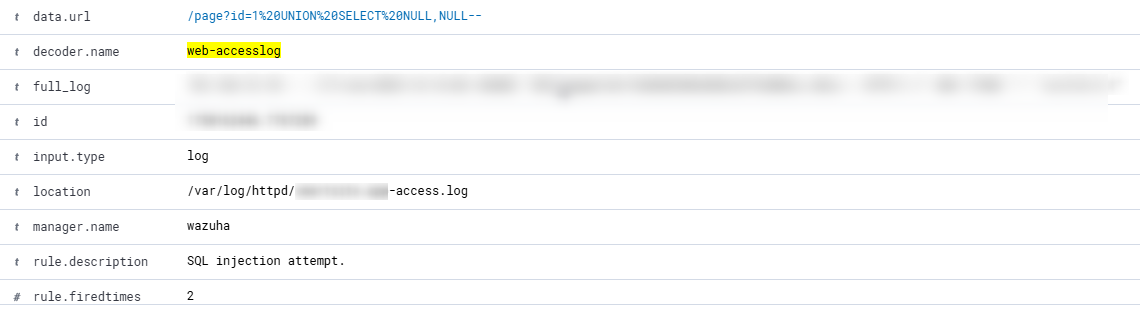

W podobny sposób można przetestować również czy został wykonany SQL Injection.

curl "https://example.com/page?id=1%20UNION%20SELECT%20NULL,NULL--"

Komentarze